已知问题¶

隔离节点公钥未恢复¶

Tower 集群可以选择生成一个 SSH 密钥对,并将它们分发到隔离节点,以便在 Tower 控制节点联系隔离节点时使用。这可以通过在清单文件中设置 isolated_key_generation=true 的安装选项来启用。此密钥对存储为一组名为 AWX_ISOLATED_PUBLIC_KEY 和 AWX_ISOLATED_PRIVATE_KEY 的 Tower 设置。

如果您在新主机上还原集群备份,则 Tower 用于连接到隔离节点的公钥不会放置在隔离节点上,这会导致 Tower 无法使用 AWX_ISOLATED_PRIVATE_KEY 访问隔离节点,因此 Tower 无法在隔离节点上运行作业。

在 OpenShift 部署中不支持隔离节点¶

在 OpenShift 中部署 Ansible Tower 时,目前不支持隔离节点。

浏览器忽略 autocomplete=off 设置¶

Ansible Tower 利用表单上的 autocomplete=off 属性来通知浏览器不应自动完成该表单中的字段。但是,在某些情况下,浏览器可能会忽略此设置并尝试保存和/或自动完成字段。这往往发生在看起来包含登录字段(如用户名和密码)的表单上,例如*用户*表单和某些*设置*表单。正在进行进一步调查以提供防止此行为的选项。

通过 HTTP 登录 Tower 需要变通方法¶

要通过 HTTP 访问负载均衡器后面的 Tower 节点(在传统的集群 Tower 安装中),请参考*Ansible Tower 管理指南*中的疑难解答部分中描述的过程。

作业切片和限制交互¶

当将限制传递给切片作业时,如果限制导致切片没有分配任何主机,则这些切片将失败,导致整个作业失败。

必须配置默认 LDAP 目录才能使用 LDAP 身份验证¶

Tower 3.3 引入了为身份验证配置多个 LDAP 目录的功能,最多可以配置六个目录。在 LDAP 的设置页面上,有一个“默认”LDAP 配置,后面跟着五个编号的配置插槽。如果“默认”未填充,则 Tower 不会尝试使用其他目录配置进行身份验证。

丢失的隔离作业¶

在启动隔离作业后,如果事件影响了管理该作业的**控制器**的可用性,则 Tower 将无法确定作业的状态,并且需要手动干预。有关特定于您的场景的说明,请联系 Ansible,方法是在 Red Hat 客户门户网站 https://access.redhat.com/ 上联系他们。

在 REMOTE_HOST_HEADERS 中使用 X_FORWARDED_FOR 时存在潜在的安全问题¶

如果将 Tower 节点放置在某种代理后面,这可能会构成安全问题。这种方法假设流量始终只通过您的负载均衡器流动,并且绕过负载均衡器的流量容易受到X-Forwarded-For 标头欺骗的影响。请参阅*Ansible 自动化平台安装和参考指南*中的代理支持。

通过主机名访问 SAML 元数据时出现服务器错误¶

当 Tower 仅通过主机名访问时(例如https://my-little-tower),尝试从 /sso/metadata/saml/ 读取 SAML 元数据会生成一个sp_acs_url_invalid服务器错误。

仅通过主机名而不是 FQDN 访问 Tower 时使用 SAML 的配置不受支持。这样做会导致在 tower.log 文件中以及浏览器中捕获的错误,并包含完整的跟踪信息。

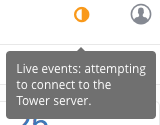

实时事件状态指示器¶

当出现问题时,实时事件状态点在 Tower 仪表板顶部显示为红色或橙色点。当系统处于健康状态时,它们根本不可见。如果您遇到红色或橙色实时事件状态指示器,即使您的系统看起来正常,以下建议也可能提供解决方案

尝试手动刷新/重新加载浏览器页面。

尝试更改 Web 浏览器,因为据报道 Firefox 和 Safari 在信任自签名证书方面存在问题。

尝试创建一个与您的 DNS 匹配的自签名证书,并将其手动导入您的信任中。

尝试使用隐身模式或私人浏览会话。

尝试禁用您的浏览器插件,以确保没有插件阻止服务。

实时事件状态点用于对 Tower 实例进行故障排除。您可以通过运行sosreport 来收集故障排除帮助。作为 root,从您的系统运行命令sosreport 以自动生成诊断 tar 文件,然后将收集的信息与 Ansible 的支持团队联系以获取进一步的帮助。有关 sosreport 的更多信息,请参阅*Ansible Tower 管理指南*中的sosreport。

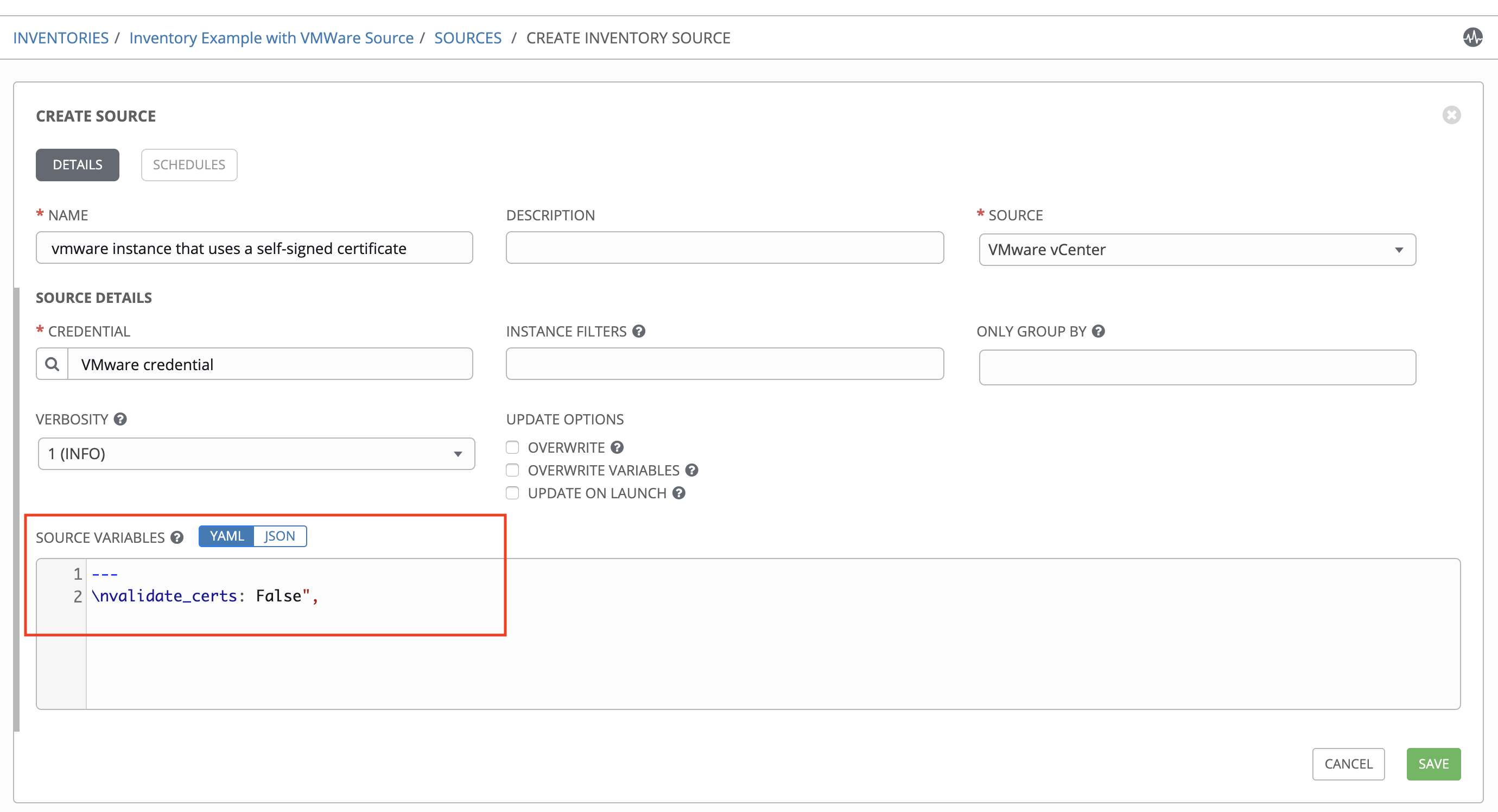

VMWare 自签名证书¶

如果您有一个使用自签名证书的 VMware 实例,那么您需要将以下内容添加到云组的*源变量*配置中

"source_vars": "---\nvalidate_certs: False",

您可以在 VMware vCenter 的清单源中设置如下

磁盘上的 Tower 数据库已损坏¶

如果 Tower 未干净地关闭,则会在磁盘上留下一个/var/lib/awx/beat.db文件。如果发生这种情况,调度程序将无法启动,您必须手动删除/var/lib/awx/beat.db文件并重新启动 Tower,调度程序才能正常启动。

Safari 无法建立到 WebSocket 的连接¶

以下连接错误显示在 Tower 中

此错误是 Safari 默默拒绝建立到使用自签名证书的 WebSocket 的连接导致的。要解决此问题,您必须在首次访问网站时将 Safari 设置为始终信任该网站

关闭当前浏览器并重新访问该网站。会出现一条错误消息,指出 Safari 无法验证网站的身份。

点击显示证书。

选中始终信任... 连接到...复选框以允许 Safari 接受连接。

如果您点击继续而不选中该复选框,则此错误将持续存在。

Ansible Azure 依赖项¶

Ansible Tower 3.4 包含与 Ansible 2.7 兼容的 Microsoft Azure 绑定。但是,这些绑定不适用于早期版本的 Ansible。如果您在自定义虚拟环境中使用早期版本的 Ansible,则可能需要安装不同版本的 Azure 依赖项才能使用 Microsoft Azure 模块。

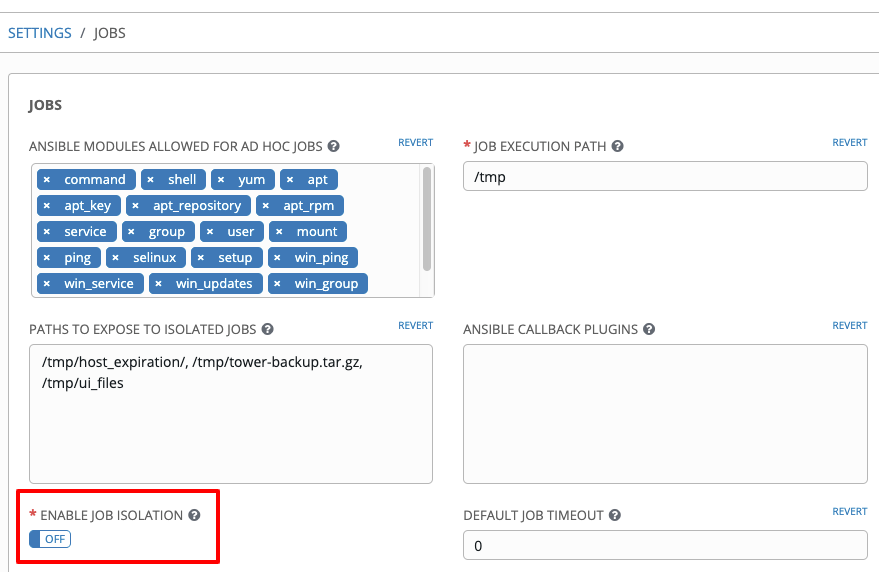

sudo/su 对于本地剧本或使用 local_actions 的剧本不起作用¶

已报告实例,当使用完全本地剧本或使用某些 local_actions 的剧本时,sudo/su 命令不起作用。这可能是由于启用了作业隔离。要使用 sudo/su 命令与本地剧本或使用 local_actions 的剧本,必须禁用作业隔离。您可以通过配置 Tower 屏幕的 **作业** 选项卡禁用作业隔离,将 **启用作业隔离** 切换到 **关闭**

点击 **保存** 以保存更改并重新启动服务。

使用 SSH 自定义时的问题¶

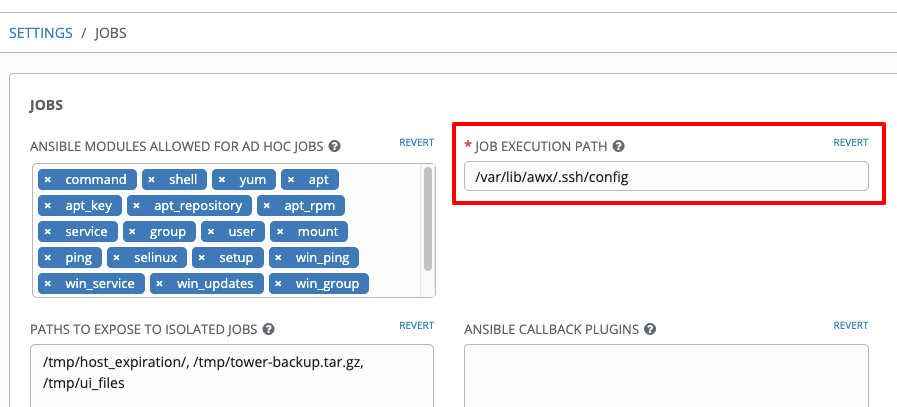

Ansible Tower 中的作业隔离功能限制了剧本运行期间剧本可以看到和使用的 Tower 文件系统上的目录。如果您尝试通过在 Tower 用户的主目录中使用自定义 SSH 配置来自定义 SSH 行为,则必须将此目录添加到 bubblewrap 公开的目录列表中。

例如,要添加 /var/lib/awx/.ssh/config 中的自定义 SSH 配置并使其可供 Tower 作业使用,您可以在配置 Tower 屏幕的 **作业** 选项卡中访问的 **作业执行隔离路径** 字段中指定路径。

Ubuntu 已停止支持¶

如果您使用的是 Ansible Tower 的捆绑安装程序,请注意,仅支持 Red Hat Enterprise Linux 和 CentOS。从 Ansible Tower 3.6 开始,Ubuntu 支持已停止。

节点上安装了数据库服务器¶

集群中的所有节点都会获得数据库服务器,即使节点没有数据库。这是意料之外的,可能会占用空间。

重新激活已删除的 OAuth 身份验证帐户¶

一旦使用社交身份验证登录的用户被删除,该用户将无法再次登录或被重新创建,直到系统管理员使用 cleanup_deleted 操作,并指定 days=0,以允许用户再次登录。运行 cleanup_deleted 后,必须使用 ansible-tower-service restart 命令重新启动 Tower。在运行 cleanup_deleted 操作之前已删除的帐户在尝试登录时会收到“您的帐户处于非活动状态”的消息。

在从项目获取的清单中使用保险库变量¶

当从源代码控制项目使用清单时,支持单个保险库变量值。目前不支持保险库文件。

使用 Tower 3.3+ Token 的 Tower 凭据¶

Ansible Tower 3.4 中的 Ansible Tower 凭据类型不支持与 OAuth2 Token 一起使用。目前仅支持用户名 + 密码。

已保存的计划和工作流配置以及调查¶

如果作业模板的配置已计划或使用来自提示调查的答案添加到工作流中,则更改作业模板调查以提供不同的变量名称可能会导致已保存的配置无法正常工作。解决方法是删除已保存的计划配置/工作流节点,并使用更新的调查答案重新创建它。